Microsoft ne corrigera pas l’UAC dans Windows 7

Publié par chantal11 le jeudi 11. juin 2009

Le niveau par défaut dans Windows 7 avait été signalé comme non sécurisé, puisque ce niveau pouvait permettre à des programmes malveillants d’obtenir une élévation de privilèges.

Un article de Mark Russinovich semble indiquer que Microsoft ne corrigera pas ce niveau par défaut dans la version finale de Windows 7.

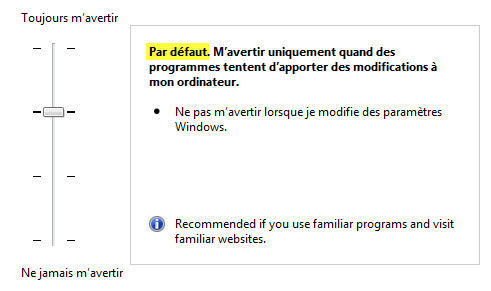

La seule alternative, sera donc d’élever manuellement le curseur de l’UAC à son niveau le plus élevé. Ce niveau 4 désactive l’auto-élévation et supprime complètement la menace.

Mark Russinovich explique que même avec l’UAC réglé sur le niveau par défaut, Windows 7 reste très sécurisé :

Windows a beaucoup de défense en profondeur, notamment les Data Execution Prevention (DEP), Address Space Load Randomization (ASLR), le mode protégé d’IE, IE 8 SmartScreen Filter, Windows Defender et qui aident à empêcher les logiciels malveillants de pénétrer sur le système et en cours d’exécution.

Il ajoute que auto-élévation ou pas, un programme malveillant peut s’introduire en utilisant la technique d’injection de code :

Plusieurs personnes ont fait observer qu’il est possible pour les logiciels tiers fonctionnant dans un compte à la norme PA droits de l’utilisateur de prendre avantage de l’auto-élévation à acquérir des droits d’administration. Par exemple, le logiciel peut utiliser l’API WriteProcessMemory pour injecter un code dans l’explorateur et l’API CreateRemoteThread pour exécuter ce code, une technique d’injection de DLL.

Étant donné que le code s’exécute dans Explorer, qui est un exécutable Windows, il peut atteindre les objets COM qui sont en auto-élévation, comme le Copier / Déplacer / renommer / supprimer / Object Link, pour modifier les clés de registre ou de répertoires et de donner au logiciel l’administration des droits.

Toutefois, ces étapes, qui exigent une intention délibérée, ne sont pas négligeables, et ne sont donc pas quelque chose que nous estimons légitimes, les développeurs optant, pour la fixation de leur opposition à fonctionner avec le logiciel standard de droits d’utilisateur. En fait, nous recommandons à tout développeur d’applications de prendre une dépendance à l’égard de l’élévation de comportement dans le système et de tester leurs logiciels en mode utilisateur standard.

Le suivi de l’observation est que les logiciels malveillants pourraient acquérir des droits d’administration en utilisant les mêmes techniques. Encore une fois, c’est vrai, mais comme je l’ai souligné précédemment, les logiciels malveillants peuvent compromettre le système via une invitation d’élévations ainsi.

Du point de vue des logiciels malveillants, le niveau par défaut de l’UAC dans Windows 7 n’est pas plus ou moins sûr que le mode de l’UAC sous Vista, et les logiciels malveillants qui supposent des droits d’administration seront aussi bloqués par le niveau par défaut sous Windows 7.

Mark Russinovich continue en affirmant que l’UAC ne devrait pas être considéré comme une barrière de sécurité.

Affirmation qui a amené Rafael Rivera, à poser, dans son Blog, une question à un million de dollars :

Si, en fin de compte, l’UAC n’a pas été conçu pour nous protéger de quelque chose, pourquoi est-ce que l’icône ressemble à un damné bouclier?